Le mot de passe

Le mot de passe est votre première ligne de défense contre des infiltrations ou des méfaits. Il ne faut surtout le négliger. La prochaine partie explique ce que vous devriez savoir au sujet des mots de passe.

La politique de l'université sur les mots de passe vous demande

d'avoir un mot de passe d'une longueur de six (6) à huit (8) caractères.

Celui-ci doit être une combinaison de chiffres et de lettres. Il

doit avoir au minimum un chiffre et une lettre. Ne jamais utiliser des

chiffres seulement, des dates d'anniversaire, des prénoms de membres

de votre famille, d'amis ou de personnes que vous connaissez. Ne jamais

utiliser un mot d'un de vos passe-temps favoris. Ex. : un mordu du golf

ne devrait pas utiliser comme mot de passe le mot "fore".

De plus, n'utilisez aucun mot que l'on peut retrouver dans un dictionnaire.

Il y a un programme facilement disponible que certains "hackers", "crackers",

ou "phreakers" utilisent pour essayer tous les mots du dictionnaire pour

découvrir votre mot de passe; et en même de différentes

langues.

Il est très important d’avoir un mot de passe difficile à

découvrir. Ceci empêche certaines personnes avec des intentions

malicieuses de prendre le contrôle de votre compte et de commettre

des délits tels que la perte de données, corporatives ou

personnelles, et la perte de votre bonne réputation. Souvenez-vous

que vous êtes responsable de votre compte et de votre mot de passe

en tout temps.

Utilisez

un mot de passe composé de lettres et de chiffres. Utilisez

un mot de passe composé de lettres et de chiffres.

Ne pas

écrire votre mot de passe dans votre portefeuille ou votre agenda. Ne pas

écrire votre mot de passe dans votre portefeuille ou votre agenda.

Ne jamais

donner votre mot de passe à d’autres personnes. Ne jamais

donner votre mot de passe à d’autres personnes.

Ne laissez

personne "emprunter" votre compte. Ne laissez

personne "emprunter" votre compte.

Si vous

devez le donner, ne pas transmettre votre mot de passe par courrier électronique. Si vous

devez le donner, ne pas transmettre votre mot de passe par courrier électronique.

Changer

votre mot de passe régulièrement; 1 fois par mois environ. Changer

votre mot de passe régulièrement; 1 fois par mois environ.

Vous êtes responsable de votre mot de passe et de votre compte

en tout temps. Dès que votre mot de passe est découvert,

n'importe qui peut faire ce qu'il veut de votre compte à vos dépens.

Un sondage informel composé de 1000 personnes a démontré

que:

(le résultat n’est pas de 100 % puisqu’une personne pouvait

avoir plusieurs mots de passe)

44 % des personnes ont utilisé le nom ou prénom d’une

personne proche,

31 % ont utilisé le nom d’un animal,

22 % le nom d’une personne qu’ils admirent,

19 % un mot obscène ou d’orientation sexuelle,

18 % un mot relié au travail accompli sur l’ordinateur,

18 % un lieu géographique, soit l’endroit de travail ou un lieu

de vacances,

11 % le nom d’une vedette,

10 % un modèle d’auto,

8 % le nom d’une équipe sportive ou d’une vedette de sport,

4 % le nom d’une université.

Donc, 75 % utilisent le nom d’une personne proche ou d’un animal préféré.

Plusieurs personnes utilisent le même mot de passe pour des comptes

différents.

Plusieurs personnes ne changent jamais de mot de passe

Ayant ces informations, une personne malicieuse pourrait trouver plus

facilement votre mot de passe. Prenez vos précautions!

Changer votre mot de passe

Si votre mot de passe tombe dans l’une des catégories mentionnées

ci-dessus, veuillez le changer à la première occasion.

Pour les étudiants ayant un compte sur le serveur Merlin.

À

partir du menu principal, appuyez sur la touche 9 pour entrer dans le

shell UNIX. À

partir du menu principal, appuyez sur la touche 9 pour entrer dans le

shell UNIX.

Écrivez passwd en minuscule et appuyez sur la touche Entrée. Écrivez passwd en minuscule et appuyez sur la touche Entrée.

Entrez

votre mot de passe actuel et appuyez sur la touche Entrée. Entrez

votre mot de passe actuel et appuyez sur la touche Entrée.

Entrez

deux fois votre nouveau mot de passe pour que le serveur l’accepte. Entrez

deux fois votre nouveau mot de passe pour que le serveur l’accepte.

Écrivez exit pour retourner au menu du serveur Merlin. Écrivez exit pour retourner au menu du serveur Merlin.

Définitions

Voici quelques définitions pour décrire les termes utilisés en sécurité.

Les "hackers", les "crackers" et les "phreakers"

Pourquoi prendre autant de précautions au sujet des mots de passe et de la sécurité? Parce qu'il y a des gens sur l'Internet

dont leur seul plaisir est de "casser" des mots de passe et de découvrir

le contenu des comptes. Certains vont même jusqu'à effacer

ou changer le contenu des comptes. Parmi ces gens, il y a deux catégories:

les "hackers" et les "crackers/phreakers". Plusieurs personnes mélangent

les trois termes pour décrire le même genre de personne. Voici

ma définition.

Les "hackers", aussi appelés des "white hat hackers", sont des individus qui cherchent des failles de sécurité pour ensuite avertir les autorités du problème. Ce sont de

"bons gars" puisqu'ils essaient de rendre un système plus sécuritaire.

Les "crackers", les "black hat hackers" et les "phreakers" eux aussi cherchent, des failles. Mais

seulement pour en prendre avantage ou commettre des délits de toutes

sortes. Ces personnes sont bien équipées. Il existe plusieurs

programmes pour les aider à casser des mots de passe et pour contourner

les options de sécurité de systèmes.

Pour vous le prouver, entrez les mots "crack" ou "phreak" dans l'un

des sites de recherche du World Wide Web pour voir le nombre de sites qui

ont des petits programmes pour "briser" les mots de passe de différents

programmes.

Les "script kiddies"

Ce sont généralement de nouveaux usagers dans le domaine du "crack" ou du "phreak". Ils ont donc moins d'expérience. Cependant, ils utilisent les mêmes outils que les "experts". C'est à ce niveau qu'il y a un problème. Ils ont de la difficulté à différencier ce qu'ils peuvent faire de ce qui est permis.

Les zombies

C'est un ordinateur qui est contrôlé à distance par un "cracker/phreaker" pour commettre un distributed denial of service. Pendant le temps que l'ordinateur est sous le contrôle de cette personne, l'usager régulier ne peut pas utiliser cet ordinateur. Attention! Cela peut bien être votre ordinateur!

Les précautions

Il y a certaines précautions que vous devez prendre pour vous éviter le pire. La première que tout le monde devrait prendre est d'avoir une copie de sécurité des documents de l'entreprise. Comparez le coût et la perte de temps à recréer ces documents en cas d'incendie, d'inondation, de perte malicieuse ou non des documents à celui d'avoir et d'entretenir une politique de "backup". Dans certains cas, la tâche pourrait même être automatisée.

Vous devez premièrement faire une copie complète de vos données. Vous pouvez décider de faire ce genre de copie une fois par semaine par exemple. Vous pourrez ensuite faire des copies "partielles" à chaque jour. C'est à dire de copier et mettre en sécurité seulement les fichiers qui ont changé depuis votre dernière copie complète. Vous devriez aussi faire une rotation des cartouches, cassettes ou disques que vous utiliser pour conserver vos données. Assurez-vous aussi que votre version la plus récente des données soit conservée à l'extérieur de l'entreprise; dans un coffret de sécurité par exemple. Ceci est pour éviter les pertes en cas d'incendie ou problème majeur.

Il est aussi évident que vous devriez avoir un détecteur de virus sur votre ordinateur. Avec des dizaines de virus qui sortent à chaque jour, on a plus le choix. N'oubliez pas de mettre à jour votre liste de virus fréquemment en utilisant l'Internet ou par un service qu'offre la compagnie de laquelle vous avez acheté votre détecteur de virus.

Pour ceux qui sont connectés à l'Internet sur une base constante (24h/24, 7 jours sur 7), il est aussi préférable d'avoir un mur de protection (firewall). Ceci est pour vous protéger contre les infiltrations possibles des hackers. Vous trouverez à la fin de ce texte une explication sur le "distributed denial of service" (DDoS) et la méthode de fonctionnement des hackers.

Restez alerte aux nouvelles; surtout dans le domaine de l'informatique. Vous serez plus rapidement prévenu des nouveaux virus ou des bris de sécurité qui pourraient vous affecter.

Cela ne sert à rien d'être à jour dans les nouvelles si vous

ne faites pas des mises à jour lorsqu'il est nécessaire. Les applications

telles que le courrier électronique, votre fureteur ou toutes autres applications

qui ont accès directement ou indirectement à l'Internet ont des failles

de sécurité qui n'ont pas été découvertes lors de leurs

conceptions. Les compagnies placent beaucoup d'efforts pour "boucher"

ces failles de sécurité dès qu'elles sont découvertes par

des mises à jour du produit. C'est ensuite au tour des consommateurs d'aller

chercher et d'installer ces mises à jour.

Il faut aussi gérer l'accès aux ressources informatiques de l'entreprise. Par exemple, un commis ne devrait pas avoir les privilèges d'un administrateur de système! Ses droits devraient être limités aux ressources dont il a besoin pour accomplir ses tâches. On peut même dire qu'il ne devrait pas avoir accès physique au serveur de l'entreprise.

Vous pouvez prendre un programme pour casser un mot de passe de l'un de

vos documents. Supposons que vous avez mis un mot de passe sur un document

Word ou Excel et que vous ne vous en souvenez plus. L'un de ces petits

programmes est parfait pour cette situation. Vous ne pouvez pas utiliser

le même programme pour casser le mot de passe d'un document d'une

autre personne sans son autorisation. C'est un acte illégal.

Vous ne pouvez pas prendre un programme pour casser les mots de passe des serveurs

UNIX. L'université permet à chacun de ses étudiants d'avoir un

compte sur le serveur Merlin. Bien que la responsabilité du compte revienne

à chacun des étudiants, la propriété du compte est toujours

à l'université. Si celle-ci s'aperçoit d'un mauvais usage d'un

compte par un étudiant, elle se réserve le droit, entre autre, de

retirer le compte et même d'expulser l'étudiant de l'université

selon la gravité de la situation. L'université réglemente l'utilisation

de son équipement informatique par les articles du règlement

12. Lisez ces articles très attentivement. La décision des sanctions

d'un non respect de ces articles revient entièrement à l'université.

Des politiques similaires s'appliquent certainement dans l'entreprise où

vous travaillez.

Faites aussi très attention si vous entrez en contact avec l'un de ces individus. Vous ne savez pas vraiment si elle est une "bonne" ou

une "mauvaise" personne. Aussi, il est possible qu'elle développe un

intérêt pour vous et votre compte sur le serveur Merlin ou au travail. Si

cette partie vous fait un peu peur, c'était bien mon intention.

Il faut prendre sérieusement ses responsabilités envers la

sécurité. Vous lirez un peu plus bas ce qui est arrivé

à certaines personnes et certaines compagnies qui l'ont négligé.

Les conséquences

Les prochains paragraphes vous démontrent ce qui peut, ou ce qui va vous arriver, si vous négliger la sécurité de vos systèmes. Les exemples sont regroupés en plusieurs catégories: bris de sécurité, infiltrations, social engeneering (arnaques), vandalisme de sites Web, vols de sites Web, le cas Kevin Mitnick, denial of service.

Bris de sécurité

Les petits trucs de sécurité que vous venez de lire ne sont

pas juste pratiques pour l'Internet. Ils le sont aussi pour votre travail

ou les conséquences pour votre emploi peuvent être plus néfastes.

Voici quelques-uns des cas les plus incroyables, connu du public, de bris

de systèmes de sécurité.

Un employé

temporaire de British Telecom est entré dans le bureau de son superviseur

pendant son absence. En utilisant son mot de passe qui était collé

sur le moniteur de celui-ci, il a réussi en quelques minutes à découvrir

le numéro de téléphone personnel de la reine, du Premier ministre

et de plusieurs bureaux des services secrets Anglais (MI5). Un employé

temporaire de British Telecom est entré dans le bureau de son superviseur

pendant son absence. En utilisant son mot de passe qui était collé

sur le moniteur de celui-ci, il a réussi en quelques minutes à découvrir

le numéro de téléphone personnel de la reine, du Premier ministre

et de plusieurs bureaux des services secrets Anglais (MI5).

Plusieurs étudiants oublient de fermer leur compte Merlin ou Hotmail en

quittant le laboratoire d'informatique ou l'une des salles de terminaux.

Quelqu'un pourrait tirer avantage de cette situation à vos dépens.

Assurez-vous de toujours fermer votre compte avant de quitter votre place.

Même si ce n'est que pour quelques instants.

On parle

de plus en plus de "télétravail" ou un employé peut

accomplir ses tâches quotidiennes de bureau à partir de la maison.

C'est une tendance qui est à la hausse. Vous aurez certainement à

travailler, ou connaîtrez, quelqu'un qui télétravaille. Les avantages

pour la compagnie sont un rendement amélioré et un taux d'absentéisme

réduit. C'est aussi considéré comme une manière de conserver

les meilleurs employés pour la compagnie. Les avantages pour les employés

sont un horaire plus flexible et certaines économies en vêtement,

en repas au restaurant et en transport. Tous les télétravailleurs

sont cependant d'accord pour admettre qu'il faut beaucoup de discipline pour

ce genre d'opportunité. Dans certains cas, la compagnie permet à ces

employés de se connecter au serveur de l'entreprise pour chercher l'information

nécessaire pour accomplir leur travail. Regardons ce qui peut arriver lorsqu'on

néglige la sécurité. On parle

de plus en plus de "télétravail" ou un employé peut

accomplir ses tâches quotidiennes de bureau à partir de la maison.

C'est une tendance qui est à la hausse. Vous aurez certainement à

travailler, ou connaîtrez, quelqu'un qui télétravaille. Les avantages

pour la compagnie sont un rendement amélioré et un taux d'absentéisme

réduit. C'est aussi considéré comme une manière de conserver

les meilleurs employés pour la compagnie. Les avantages pour les employés

sont un horaire plus flexible et certaines économies en vêtement,

en repas au restaurant et en transport. Tous les télétravailleurs

sont cependant d'accord pour admettre qu'il faut beaucoup de discipline pour

ce genre d'opportunité. Dans certains cas, la compagnie permet à ces

employés de se connecter au serveur de l'entreprise pour chercher l'information

nécessaire pour accomplir leur travail. Regardons ce qui peut arriver lorsqu'on

néglige la sécurité.

Un "phreaker", après plusieurs essais, a réussi à

trouver le mot de passe d'un employé qui utilise son modem à

la maison pour se connecter au serveur de l'entreprise. Il a ensuite délibérément

détruit plusieurs documents importants tels que des rapports, la

liste d'inventaire de la compagnie, des comptes financiers et autres. L'entreprise

n'a pu utiliser son système pendant plusieurs jours. Le coût

pour reconstituer les données a été estimé

à 40 000$ E.-U. De plus, elle a dû dépenser 20 000 $ de

plus pour améliorer la sécurité d'accès aux

données confidentielles de l'entreprise.

La compagnie aurait "économisé" 20 000$ si elle avait

implanté un système de sécurité avant de se

faire attaquer par l'extérieur. Lorsqu'on essaie de calculer quel

montant qu'on doit placer pour la sécurité, l'un des aspects

à regarder est quel est le montant perdu lorsqu'on a plus accès

à l'information. Combien d'heures de travail sont perdues devront-elles

être reprises? Quel a été le prix pour créer

les documents de la compagnie?

Certains

ont utilisé l'Internet pour "pirater" des programmes "commerciaux"

et les revendre à des prix ridicules. Dans un cas, un adolescent a donné

des programmes tels qu'AutoCad et même le système d'opération

de mini-ordinateurs DIGITAL ayant une valeur de 1M $ E.-U. la copie. Certains

ont utilisé l'Internet pour "pirater" des programmes "commerciaux"

et les revendre à des prix ridicules. Dans un cas, un adolescent a donné

des programmes tels qu'AutoCad et même le système d'opération

de mini-ordinateurs DIGITAL ayant une valeur de 1M $ E.-U. la copie.

Il n'y a pas juste les ordinateurs qu'il faut protéger. Il y

a aussi les systèmes de boîtes vocales comme pour les deux

prochains cas.

Une femme

s'est infiltrée dans un système de boîte vocale et en a pris

le contrôle. En plus de faire des interurbains aux frais de la compagnie,

elle utilisait le système pour faire des achats sur des cartes de crédit

volées. Les montants reviennent à 9000 $ en matériel acheté

et 250 000 $ (vous avez bien lu) en frais de communication. La criminelle, une

mère de 35 ans avec deux enfants, a reçu une sentence de 27 mois de

prison. Une femme

s'est infiltrée dans un système de boîte vocale et en a pris

le contrôle. En plus de faire des interurbains aux frais de la compagnie,

elle utilisait le système pour faire des achats sur des cartes de crédit

volées. Les montants reviennent à 9000 $ en matériel acheté

et 250 000 $ (vous avez bien lu) en frais de communication. La criminelle, une

mère de 35 ans avec deux enfants, a reçu une sentence de 27 mois de

prison.

Un autre

"cracker" a utilisé un système de boîte vocale pour

créer sa propre agence de rencontre. À la fin de la journée,

il s'infiltrait dans le système, en prenait le contrôle, et reprogrammait

les numéros de boîtes vocales (homme = 1, femme = 2, boite x pour

rejoindre telle personne ...) Un autre

"cracker" a utilisé un système de boîte vocale pour

créer sa propre agence de rencontre. À la fin de la journée,

il s'infiltrait dans le système, en prenait le contrôle, et reprogrammait

les numéros de boîtes vocales (homme = 1, femme = 2, boite x pour

rejoindre telle personne ...)

Les banques et les compagnies de cartes de crédits sont eux aussi

attaquées.

En Californie,

un homme a été arrêté pour avoir essayé de vendre 100

000 numéros de cartes de crédits pour la somme de 260 000 $. Il s'était

infiltré dans les systèmes de plusieurs fournisseurs d'accès

à l'Internet et installé un petit programme appelé un "packet

sniffer". Ce programme lit le contenu de tous les messages pour essayer

d'y trouver de l'information intéressante telle que l'adresse de courrier

électronique, des mots de passe et même des numéros de cartes

de crédit. Il a ensuite essayé de vendre sa liste de numéros

de cartes de crédits. Cependant, l'acheteur avait averti le FBI de la situation

et s'était mis d'accord pour être un agent double. Le "cracker"

a été arrêté au moment de la transaction. Le plus effrayant

de cet événement est qu'il est considéré être "un

simple amateur" par les autres "crackers/phreakers". En Californie,

un homme a été arrêté pour avoir essayé de vendre 100

000 numéros de cartes de crédits pour la somme de 260 000 $. Il s'était

infiltré dans les systèmes de plusieurs fournisseurs d'accès

à l'Internet et installé un petit programme appelé un "packet

sniffer". Ce programme lit le contenu de tous les messages pour essayer

d'y trouver de l'information intéressante telle que l'adresse de courrier

électronique, des mots de passe et même des numéros de cartes

de crédit. Il a ensuite essayé de vendre sa liste de numéros

de cartes de crédits. Cependant, l'acheteur avait averti le FBI de la situation

et s'était mis d'accord pour être un agent double. Le "cracker"

a été arrêté au moment de la transaction. Le plus effrayant

de cet événement est qu'il est considéré être "un

simple amateur" par les autres "crackers/phreakers".

Infiltrations

Même le Pentagonne n'est pas à l'abri des hackers. Un

groupe de Hackers s'appelant Masters of Downloading/2016216 (MOD) s'est infiltré

dans le réseau de télécommunication du département de la

défense Américaine (DoD). Certains ordinateurs du réseau sont

connectés à l'Internet. C'est par cette porte d'entrée et des

logiciels conçus pour le DoD que des membres du MOD se sont infiltrés

( DOD confirms hackers boast, Robert Lemos, ZDNN, 21 avril 1998).

Les problèmes provenant de la sécurité de systèmes

d'information sont tellement importants pour les corporations qu'il est maintenant

possible de contracter des assurances contre la menace. La prestigieuse firme

d'assurance Lloyds offre cette assurance. Il faut cependant atteindre et

supporter certaines normes pour accéder à cette assurance.

Social engireering - arnaques

Il faut aussi se méfier de la fraude sur l'Internet tel que la

demande de votre numéro de carte de crédit ou de votre mot

de passe.

Un "cracker"

aurait trouvé une manière plus facile de connaître le mot de

passe d'une personne. Il a envoyé un message aux usagers de "America

OnLine" (AOL) se passant pour l'administrateur des comptes des usagers.

Ce message disait qu'il y avait eu un petit pépin avec leur compte. Pour

régler la situation le plus rapidement possible, veuillez nous répondre

à ce message en incluant votre numéro de compte et votre

mot de passe. Plusieurs usagers ont répondu au cracker sans prendre

de précautions. Depuis ce temps, un message est envoyé à tous

les usagers d'AOL leur rappelant de ne pas donner leur mot de passe à personne. Un "cracker"

aurait trouvé une manière plus facile de connaître le mot de

passe d'une personne. Il a envoyé un message aux usagers de "America

OnLine" (AOL) se passant pour l'administrateur des comptes des usagers.

Ce message disait qu'il y avait eu un petit pépin avec leur compte. Pour

régler la situation le plus rapidement possible, veuillez nous répondre

à ce message en incluant votre numéro de compte et votre

mot de passe. Plusieurs usagers ont répondu au cracker sans prendre

de précautions. Depuis ce temps, un message est envoyé à tous

les usagers d'AOL leur rappelant de ne pas donner leur mot de passe à personne.

Aussitôt que le dernier cas est réglé que des "crackers/phreakers"

ont trouvé une autre manière de prendre le mot de passe de ces usagers.

Le terme utilisé en anglais pour ce genre d'attaque est un "trojan

horse" ou simplement un "trojan". En français, le terme

serait un cheval de Troie. Il s'agit d'un programme qui semble être innocent.

Mais, une fois activé, il peut faire beaucoup de dommages.

Dans

ce cas, les usagers reçoivent un message de courrier électronique

(e-mail) leur offrant un programme qui peut accomplir l'une des choses suivantes:

accès à AOL gratuitement, avoir des utilitaires supplémentaires

ou, dans la plupart des cas, avoir accès à de la documentation pornographique.

Une fois que le programme est exécuté, celui-ci trouve le mot de passe

de l'usager et l'envoie par e-mail au cracker/phreaker. Dans

ce cas, les usagers reçoivent un message de courrier électronique

(e-mail) leur offrant un programme qui peut accomplir l'une des choses suivantes:

accès à AOL gratuitement, avoir des utilitaires supplémentaires

ou, dans la plupart des cas, avoir accès à de la documentation pornographique.

Une fois que le programme est exécuté, celui-ci trouve le mot de passe

de l'usager et l'envoie par e-mail au cracker/phreaker.

Voici le nom de quelques-uns des programmes "trojan" envoyés

aux usagers de AOL:!!porn.exe, aol.ex, aol31.exe, aol35dmo.zip, aopussy,

chatroom.zip, demop.zip, fate2.5, games.exe, hootls.exe, main.zip, playboy.zip,

pleasure.exe, porn.exe, screens.exe, setup.exe, tools.zip, valerie.exe,

x-rated.zip.

La leçon est de ne jamais prendre des bonbons venant d'étrangers

! Je veux dire qu'il ne faut jamais exécuter un programme venant

d'un étranger. Si vous êtes vraiment intéressé

à un programme, allez le chercher d'un site connu et fiable.

Même les virus de type "Worm", se propageant par lignes de communication

(e-mail, mIRC) au lieu d'une disquette à un PC, utilisent une arnaque.

On vous "invite" à ouvrir un document qui contient le virus.

Une fois activé, il vérifie votre carnet d'adresses de courrier électronique

et distribue le message à ces personnes. Le cycle continue jusqu'à

ce que tout le monde soit averti de ne pas ouvrir le fichier contaminé

et de le supprimer. Les "worms" les plus connus sont appelés

Mélissa et ILOVEYOU.

Un autre genre de fraude est l'utilisation d'une adresse similaire à

une compagnie existante. Ex: www.microsoft.com (légitime) et www.microsoft.net

(n'existe pas).

Il est maintenant possible d'accomplir des transactions monétaires

par l'Internet. Le commerce électronique est un segment grandissant

de l'Internet. Sur plusieurs sites du World Wide Web, plusieurs compagnies

essaient de vous vendre leurs produits soit par la promotion ou même

par la possibilité d'acheter directement sur l'Internet. Une fois

le produit acheté, après avoir donné un numéro

de carte de crédit et votre adresse, il vous est livré soit

par la poste régulière un par un service de courrier express

tel que FedEx, Purolator ou UPS. Une firme de consultation américaine,

la International Data Corporation (IDC) a estimé que le commerce

électronique en utilisant le World Wide Web pour seulement l'année

1996 était de 2,6 milliards de dollars E.-U. Ce commerce pourrait

exploser à une somme de 220 milliards de dollars E.-U. pour

l'année 2001.

Comme

dans le cas de l'homme arrêté en Californie, d'autres "crackers/phreakers"

s'infiltrent sur le site d'un fournisseur d'accès d'Internet pour y installer

un "packet sniffer". Ils lisent ensuite toutes les informations dont

ils ont besoin dont votre nom, votre numéro de carte de crédit, sa

date d'expiration. Comme

dans le cas de l'homme arrêté en Californie, d'autres "crackers/phreakers"

s'infiltrent sur le site d'un fournisseur d'accès d'Internet pour y installer

un "packet sniffer". Ils lisent ensuite toutes les informations dont

ils ont besoin dont votre nom, votre numéro de carte de crédit, sa

date d'expiration.

Comme toutes transactions, il faut prendre certaines précautions.

Assurez-vous avant d’accomplir des transactions avec votre carte de crédit

que votre visonneur de pages Web (Netscape ou Internet Explorer) et le

site de la compagnie supporte la norme d’encodage SSL (Secure Socket Layer)

ou prochainement la norme SET (Secure Electronic Transaction). Puisque

l'information transmise est encodée, il devient beaucoup plus difficile

pour une personne de tirer avantage de la situation. Allez voir parmi les

options de votre visionneur ou l'aide de l'application ainsi que le site

sur lequel vous voulez faire un achat. Informez-vous avant.

Certains

fraudeurs sentent déjà l'argent. Ils utilisent un site dont l'adresse

de la page Web est similaire à une compagnie connue. Ils essaient ensuite

de vous vendre des produits fictifs. Assurez-vous d'être en contact avec

la vraie compagnie. Certains

fraudeurs sentent déjà l'argent. Ils utilisent un site dont l'adresse

de la page Web est similaire à une compagnie connue. Ils essaient ensuite

de vous vendre des produits fictifs. Assurez-vous d'être en contact avec

la vraie compagnie.

Il y

a aussi la fraude par des appels interurbains. Un site vous invite à recevoir

un logiciel pour vous connecter gratuitement à l'Internet ou de documentation

pornographique. En vous rendant à cette page Web, un programme s'infiltre

qui change le numéro de téléphone de votre fournisseur d'accès

d'Internet pour celui situé dans un autre pays. La compagnie accumule les

charges des frais interurbains. La Roumanie et les Caraïbes sont deux endroits

souvent mentionnés. Il y

a aussi la fraude par des appels interurbains. Un site vous invite à recevoir

un logiciel pour vous connecter gratuitement à l'Internet ou de documentation

pornographique. En vous rendant à cette page Web, un programme s'infiltre

qui change le numéro de téléphone de votre fournisseur d'accès

d'Internet pour celui situé dans un autre pays. La compagnie accumule les

charges des frais interurbains. La Roumanie et les Caraïbes sont deux endroits

souvent mentionnés.

Vous avez certainement reçu un courriel spam vous informant qu'une action à la bourse va soudainement grimper le lendemain. L'expéditeur de ce courriel veut vous encourager à acheter un « penny stock » dont il détient déjà un grand lot. L'achat par d'autres personnes de cette action va augmenter sa valeur. Il pourra ensuite vendre rapidement son lot à profit et laisser les autres avec des actions dont le prix est à la baisse et un faible potentiel de croissance. Ce genre d'arnaque est appelé en anglais un « Pump-and-dump stock scheme ». Vous avez certainement reçu un courriel spam vous informant qu'une action à la bourse va soudainement grimper le lendemain. L'expéditeur de ce courriel veut vous encourager à acheter un « penny stock » dont il détient déjà un grand lot. L'achat par d'autres personnes de cette action va augmenter sa valeur. Il pourra ensuite vendre rapidement son lot à profit et laisser les autres avec des actions dont le prix est à la baisse et un faible potentiel de croissance. Ce genre d'arnaque est appelé en anglais un « Pump-and-dump stock scheme ».

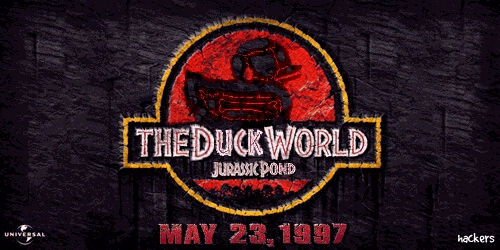

Un

genre d'attaque embarrassant pour les administrateurs de sites Web est un changement

de pages Web. Un "cracker" s'infiltre dans l'un des sites et change

le contenu d'une page, généralement la page d'introduction. La CIA,

le Pentagone, la NASA et plusieurs autres ont été attaqués de

cette manière. Dans l'un des cas, une image satellite démontrant la

météo à venir sur le site d'une station de télévision

japonaise a été changée par une image pornographique. La page

principale du film "Jurassic Park: The Lost World" a été

remplacé pour quelque temps par: "The Duck World: Jurassic Pond". Un

genre d'attaque embarrassant pour les administrateurs de sites Web est un changement

de pages Web. Un "cracker" s'infiltre dans l'un des sites et change

le contenu d'une page, généralement la page d'introduction. La CIA,

le Pentagone, la NASA et plusieurs autres ont été attaqués de

cette manière. Dans l'un des cas, une image satellite démontrant la

météo à venir sur le site d'une station de télévision

japonaise a été changée par une image pornographique. La page

principale du film "Jurassic Park: The Lost World" a été

remplacé pour quelque temps par: "The Duck World: Jurassic Pond".

Vol de sites

Cela

prend beaucoup de temps pour créer une page Web. Le concepteur peut passer

plusieurs heures pour que le contenu et le "style" d'une page soient

ceux qu'il désire. Il peut passer des centaines d'heures, sinon plus,

pour développer un site qui est consistant et qui regroupe toutes les informations

qu'il veut fournir. Certaines personnes n'ont pas la patience pour développer

un site ou pensent qu'elle ne serait pas capable de faire mieux que ce qui existe

déjà. Donc, elles "volent" des pages Web de sites populaires.

Elles copient le contenu du site et offrent des services supplémentaires

pour de l'argent. Cela

prend beaucoup de temps pour créer une page Web. Le concepteur peut passer

plusieurs heures pour que le contenu et le "style" d'une page soient

ceux qu'il désire. Il peut passer des centaines d'heures, sinon plus,

pour développer un site qui est consistant et qui regroupe toutes les informations

qu'il veut fournir. Certaines personnes n'ont pas la patience pour développer

un site ou pensent qu'elle ne serait pas capable de faire mieux que ce qui existe

déjà. Donc, elles "volent" des pages Web de sites populaires.

Elles copient le contenu du site et offrent des services supplémentaires

pour de l'argent.

Un autre

genre de vol est celui du vol de l'adresse d'un site. Ceci est plutôt rare

mais voici un cas. Les administrateurs de sites peuvent décider par moments

de changer de fournisseur de site Internet. Ils doivent annoncer au gestionnaire

de la liste des sites que le site de telle compagnie va changer de serveur et

qu'il faut rediriger les demandes, au serveur d'un autre fournisseur de site.

Le gestionnaire de la liste demande une confirmation avant d'exécuter la

demande. Un autre

genre de vol est celui du vol de l'adresse d'un site. Ceci est plutôt rare

mais voici un cas. Les administrateurs de sites peuvent décider par moments

de changer de fournisseur de site Internet. Ils doivent annoncer au gestionnaire

de la liste des sites que le site de telle compagnie va changer de serveur et

qu'il faut rediriger les demandes, au serveur d'un autre fournisseur de site.

Le gestionnaire de la liste demande une confirmation avant d'exécuter la

demande.

Il y a eu récemment une personne qui s'est fait passer pour un responsable de compagnie qui demandait justement un changement d'adresse de site. Même avec la demande de confirmation, le site a été "redirigé" à un serveur inexistant. Donc, toutes les demandes pour voir les informations sur la compagnie ne sont plus disponibles au public.

Pour plus d'informations, lisez l'article suivant: Web site "stolen" by cyberthugs, Bob Sullivan, MSNBC, 31 mai 2000

Free Kevin!

Le pire

des "hackers" est probablement Kevin Mitnick. Il fut arrêté

après une chasse à l'homme qui dura trois ans. On connaît parmi

ces délits: vol du système d'opération VMS de Digital, l'intrusion

dans la base de données des véhicules motorisés de la Californie,

vol de 20 000 numéros de cartes de crédits, prise de contrôle

de stations de transfert téléphonique en Californie et dans l'état

de New York, écoute téléphonique, la conversion de numéro

de téléphones résidentiels en téléphones publics qui

exigent des 25ø pour fonctionner, et même la lecture du courrier électronique,

des conversations cellulaires et des bandes radios des policiers qui le pourchassaient. Le pire

des "hackers" est probablement Kevin Mitnick. Il fut arrêté

après une chasse à l'homme qui dura trois ans. On connaît parmi

ces délits: vol du système d'opération VMS de Digital, l'intrusion

dans la base de données des véhicules motorisés de la Californie,

vol de 20 000 numéros de cartes de crédits, prise de contrôle

de stations de transfert téléphonique en Californie et dans l'état

de New York, écoute téléphonique, la conversion de numéro

de téléphones résidentiels en téléphones publics qui

exigent des 25ø pour fonctionner, et même la lecture du courrier électronique,

des conversations cellulaires et des bandes radios des policiers qui le pourchassaient.

Après l'infiltration de Mitnick dans leurs systèmes, les

hauts dirigeants de la compagnie Digital ont envoyé des consultants

pour aider les autorités à le prendre au collet. Le coût

de l'opération s'est élevé à 1,2 M $ E.-U.

Lorsqu'il était en prison, pour un maximum de 35 ans et

une possibilité d'amende de 500 000 $, un employé de la prison

devait lui composer le numéro de téléphone de la personne

qu'il voulait rejoindre. Les autorités avaient trop peur qu'il commette

d'autres dégâts en lui laissant accès libre à

un téléphone.

Il ne pouvait même pas utiliser le portatif de son avocat pour voir les preuves qui étaient accumulées contre lui. Tous les documents ont dû être imprimés.

Pour démontrer

leur support envers la cause de Mitnick, le 11 décembre 1997, un

groupe de "crackers"/"phreakers" appelé P4NTZ/H4GiS se sont infiltré

sur le site de recherche Yahoo. Ils ont changé la page en format

texte (accessible avec le fureteur de page Web en mode texte seulement mais non celui

de Netscape et Internet Explorer) pour informer les utilisateurs que tous

ceux qui ont utilisé le site pour le dernier mois ont reçu

une "bombe logique" qui explosera à Noël.

Cette action a été commise pour accélérer

la libération de Kevin Mitnick. Les employés de Yahoo ont

réagi rapidement (10 à 15 minutes après l'apparition

du message) pour le retirer et remettre la page originale. La menace ne

s'est pas réalisée.

Après avoir admis sa culpabilité, il a été libéré de prison le 21 janvier 2000. Il est sous probation et ne peut pas encore utiliser un ordinateur. Parmi les conditions qu'il doit respecter, il ne doit pas utiliser un ordinateur ou autre pièce d'équipement de haute technologie pendant trois ans. Ce qui veut dire que, contrairement aux autres cracker/phreaker

qui ont été pris par après, il ne peut pas encore gagner sa vie en tant que consultant.

Une bonne partie de la technologie va avoir changé par le temps qu'il retourne sur l'Internet. Espérons qu'il aura eu sa leçon.

Son agent de probation lui a finalement permis d'écrire des articles pour

un site Web. Il ne pourra pas encore utiliser un ordinateur! Sa propation est

maintenant terminée. Il a écrit quelques sites et à sa propre compagnie de consultation de sécurité

en informatique.

Denial of service (DoS) et Distributed denial of service (DDoS)

Un autre type

de délits est appelé en anglais un "denial of service" (DoS) ou

un site ou un fournisseur d'accès à l'Internet ne peut plus

offrir un service à sa clientèle parce qu'il est surchargé

des requêtes impossibles à compléter. Lorsque, vous

demander de voir le contenu d'une page Web ou un autre service sur l'Internet,

vous envoyez une requête pour un document. Certains "crackers/phreakers" ont des programmes

pour envoyer une grande quantité des requêtes impossibles.

Le serveur essaie autant que possible de répondre à ses requêtes.

Le résultat est que le serveur devient rapidement surchargé

par des milliers de requêtes inutiles et ne répond plus aux

demandes des "vrais" utilisateurs. À un point, le site de Microsoft

n'a pas été disponible pendant quelques jours parce qu'un

"cracker/phreaker" a pris avantage d'une faille de sécurité

connue des serveurs de Microsoft.

Mais le concept existait avant même l'arrivé de l'Internet. Dans les années '90s, une organisation avait préparé une journée de levé de fonds pour une cause controversée. Durant cette journée, des groupes opposés ont "bombardé" les lignes téléphoniques d'appels de télécopieurs (fax). Puisque cela prend un peu de temps au télécopieur à déterminer si le récepteur à l'autre bout de la ligne est un télécopieur ou une personne, cela a eu pour effet de réduire considérablement le nombre les lignes téléphoniques disponibles.

Dans le cas d'un DoS "classique", le serveur peut avertir son administrateur qu'il y a une surcharge de demandes provenant d'un serveur ou même d'un ordinateur précis. L'administrateur peut donc bloquer les demandes provenant de cet utilisateur et avertir l'administrateur de l'autre serveur de la situation.

Dans le cas d'un "Distributed Denial of service" (DDoS), l'attaque

provient de plusieurs ordinateurs en même temps. L'attaque se fait en deux

étapes: l'infiltration d'ordinateurs pour installer un logiciel qui va

émettre les demandes et la commande pour début l'attaque. Le cracker/phreaker

passe plusieurs journées à trouver des ordinateurs qu'il pourra prendre

le contrôle au moment venu. Il installe un logiciel, qui sur demande, va

commencer à transmettre à une cible choisie. Ces ordinateurs compromis

sont appelés des "zombies" parce que le cracker/phreaker va prendre

le contrôle à distance lorsqu'il sera prêt.

Lorsqu'il a accumulé assez d'ordinateurs sur lequel il a installé sont petit logiciel, il peut passer à l'attaque. C'est d'ailleurs ce qui est arrivé en février 2000 à plusieurs sites dont Amazon, Buy.com, CNN, eBay, E*Trade, MSN.com, Yahoo et ZDNet. À ce moment, des ordinateurs utilisant le système d'exploitation Solaris v.2 ont été pris comme "zombies" pour déclencher l'attaque. Ces ordinateurs étaient inutilisables par les usagers réguliers parce qu'ils étaient dédiés à l'attaque. La prochaine version du logiciel d'attaque distribué pourrait bien prendre le contrôle d'ordinateurs ayant le système exploitation Windows 95/98 ou Windows NT qui sont en plus grand nombre.

La prochaine cible des crackers/phreakers, avant un site, va être des milliers d'ordinateurs qui ne sont pas protégés. Vous êtes une cible privilégiée si vous êtes connecté à la maison 24h/24h à l'Internet. Il faut vous protéger en plaçant des murs de sécurité ou des " firewalls" en anglais. Plusieurs compagnies ont des logiciels pour protéger votre ordinateur personnel. D'ailleurs, l'article "How malicious is this 'video' virus?" sur ZDNet News décrit comment votre ordinateur pourrait être infecté.

Les outils utilisés pour ce genre d'attaque s'appellent Trinoo, Tribe Flood Network, TFN 2000, Stacheldraht ( fil barbelé en Allemand ), MStream, Trinity et SubSeven Defcon8 2.1. Le prochain lien vous offre une analyse de Stacheldrsaht réalisée par David Dittrich de l'université de Washington. Il contient aussi des liens à des analyses des autres outils utilisés. Lisez attentivement pour savoir si des ordinateurs dont vous êtes responsables sont sensibles à ces logiciels.

Dans l'article de Robert Lemos, ZDNet News, du 1 juin 2000, il explique dans

" Hackers'

favorite security holes revealed" les dix exploits favoris des hackers.

Le Top 20 selon System Administration,

Networking and Security (SANS) Institute inclut aussi des solutions à ces

problèmes. Les administrateurs de réseaux peuvent donc facilement

remédier aux attaques les plus fréquentes.

Documentation supplémentaire

CERT Advisories: http://www.cert.org/advisories , Avis sur les problèmes de sécurité les plus récents.

As you PC been hijacked?: Robert Lemos, ZDNet News, 17 février 2000

Avez-vous d'autres documents que je pourrais ajouter à cette liste? Laissez-moi

un message avec les références du document. Il n'est pas obligé

d'être sur le World Wide Web.

SecuriteInfo.com http://www.securiteinfo.com/

Sécurité informatique, Foire aux question: offre de bonnes descriptions

sur les menaces en informatique. http://users.swing.be/michel.hoffmann/faq.htm

|

![]()

![]()